Categoría: seguridad

-

Configura wordpress con SSL

La seguridad en las comunicaciones es necesaria, y más vale tarde que nunca. Ahora podemos usar SSL de forma gratuíta gracias a Let’s Encrypt. Let’s Encrypt es un proyecto de la Linux Foundation con el que colaboran grandes empresas como Cisco y organizaciones como Electronic Frontier Foundation que tiene como objetivo proveer de manera gratuíta…

-

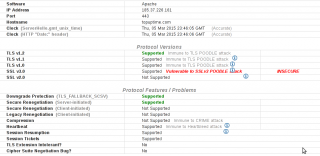

apache2 mod_ssl poodle atack fix

El año pasado me alegré un poco de no trabajar como adminstrador de sistemas, el continuo escándolo de fallos gordos de seguridad, me hubiera subido la tensión aún más 😀 Uno de los fallos de seguridad fué el llamado ‘POODLE‘ destapado por gente Google, del que llevaban conociendo us existencia bastante tiempo; en resumen permite…

-

bloquear el acceso de un usuario al sistema GNU/Linux

Imagina que tienes un usuario en el sistema al que solo quieres acceder usando ssh, por ejemplo ‘desarrollo’, para securizar un poco más el sistema, mejor que sólo puedas acceder usando tu clave ssh. Una forma muy rápida de bloquear el acceso al usuario es editando a mano el fichero /etc/shadow y substituyendo la segunda…

-

fallo de seguridad crítico: Shell Shock

Otro fallo gordo de seguridad que compromete la seguridad de miles de máquinas ha sido publicado hace un par de días. En este caso se trata de un fallo de seguridad en la shell bash que permite inyectar código y ejecutarlo en una variable de entorno. Para saber si nuestro servidor está comprometido : [shell]…

-

keynotopia: Free Twitter Bootstrap 3.0 UI Mockup Templates for Keynote and PowerPoint

Keynotopia es una empresa que se dedica a crear imagenes vectorizadas en alta resolución y las empaqueta en themes OpenOffice, Windows8 , Iphone, Ipad, web … en resumen son conjuntos de imágenes diseñadas para componer maquetas en keynote o powerpoint. Es muy útil si quieres hacer prototipos de aplicaciones de una forma cómoda y standard,…

-

cosas de logs

Queremos compartir cosas curiosas que vemos en los logs. En este caso es un fragmento en un log de apache de un servidor : 101.78.160.195 – – [03/Nov/2013:23:21:42 +0100] «POST /cgi-bin/php-cgi?%2D%64+%61%6C%6C%6F%77%5F%75%72%6C%5F%69%6E%63%6C%75%64%65%3D%6F%6E+%2D%64+%73%61%66%65%5F%6D%6F%64%65%3D%6F%66%66+%2D%64+%73%75%68%6F%73%69%6E%2E%73%69%6D%75%6C%61%74%69%6F%6E%3D%6F%6E+%2D%64+%64%69%73%61%62%6C%65%5F%66%75%6E%63%74%69%6F%6E%73%3D%22%22+%2D%64+%6F%70%65%6E%5F%62%61%73%65%64%69%72%3D%6E%6F%6E%65+%2D%64+%61%75%74%6F%5F%70%72%65%70%65%6E%64%5F%66%69%6C%65%3D%70%68%70%3A%2F%2F%69%6E%70%75%74+%2D%64+%63%67%69%2E%66%6F%72%63%65%5F%72%65%64%69%72%65%63%74%3D%30+%2D%64+%63%67%69%2E%72%65%64%69%72%65%63%74%5F%73%74%61%74%75%73%5F%65%6E%76%3D%30+%2D%6E HTTP/1.1» 400 498 «-» «Mozilla/5.0 (iPad; CPU OS 6_0 like Mac OS X) AppleWebKit/536.26(KHTML, like Gecko) Version/6.0 Mobile/10A5355d Safari/8536.25» 101.78.160.195 – – [03/Nov/2013:23:21:43 +0100]…

-

Fallo grave de seguridad en Plesk mod_php

Nos llega información acerda de una fallo de seguridad en Plesk: «SECURITY ADVISORY: Parallels Plesk Panel 9.x, 10.x, 11.x – Privilege Escalation Vulnerability Parallels Customer, Please read this message in its entirety and take the recommended actions. Situation Parallels Plesk Panel privilege escalation vulnerabilities have been discovered and are described in VU#310500 and CVE-2013-0132, CVE-2013-0133…

-

fallo de seguridad en componente timthumb afecta a wordpress

Estamos encontrando instalaciones infectadas con wordpress. El punto de entrada es la galería de imágenes timthumb.php que se usa muy frecuentemente en wordpress tanto en themes como en plugins. Además no se le suele prestar atención a este fichero y pasa por alto en las revisiones. Si no tenemos desactivado allow_url_fopen en php y la…

-

[DSA-2560-1] Fallo de seguridad en Bind DNS server

En los boletines de seguridad de Debian se ha publicado la noticia del fallo de seguridad que afecta al servicio DNS bind así como el paquete actualizado que corrige el fallo DSA-2560-1. Es importante conocer que el fallo provoca que se detenga el servicio de DNS ( Denial of service ). Según se indica de…

-

Zabbix SQL Injection: Actualización de seguridad

Se recomienda encarecidamente actualizar los paquetes de zabbix debido a un fallo de seguridad ( SQL Injection ) publicado ayer 6 de Septiembre de 2012. Concretamente el fallo permite obtener sesiones y agregar scripts que se ejecutan bajo el demonio de zabbix, casi nada… Más información: https://support.zabbix.com/browse/ZBX-5348 http://www.debian.org/security/2012/dsa-2539 http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2012-3435 Exploit: http://www.exploit-db.com/exploits/20087